Wenn Sie einen VPN-Dienst verwenden oder planen, einen zu bekommen, gibt es bestimmte Funktionen, die Sie verstehen müssen, um das Beste daraus zu machen. Einige dieser Funktionen sind nur Marketing-Gimmicks und VPN-Anbieter benennen sie oft um, damit sie verkaufsfähiger klingen. Aber es gibt noch andere Funktionen, die den Kern eines VPNs bilden, und es ist wichtig sicherzustellen, dass sie gut funktionieren.

Bei den meisten VPN-Diensten sind wichtige Funktionen standardmäßig aktiviert, sodass Sie sie nicht selbst berühren und einrichten müssen. Es gibt jedoch eine Handvoll Funktionen, die Sie optimieren können, um sie für Ihren speziellen Anwendungsfall nützlicher zu machen.

So sehen Sie meine Abonnenten auf YouTube

Was sind also diese VPN-Funktionen und wie funktionieren sie?

1. Verschlüsselung

Eine der Hauptfunktionen eines VPN besteht darin, Versuche nicht autorisierter Benutzer zu blockieren, den Inhalt Ihres Internetverkehrs abzufangen, zu lesen oder zu ändern. Dies wird erreicht, indem Ihre tatsächlichen Daten durch einen als Verschlüsselung bezeichneten Prozess in ein unlesbares und verschlüsseltes Format umgewandelt werden.

Die Daten werden mit einem Verschlüsselungsschlüssel geschützt, der nur von autorisierten Benutzern festgelegt wird. Um die Daten zu entschlüsseln, benötigen Sie einen ähnlichen Entschlüsselungsschlüssel.

Ein VPN verschlüsselt Ihre Daten, wenn es durch seinen Tunnel eintritt, und wandelt sie dann am anderen Ende wieder in das ursprüngliche Format um.

Es gibt drei Arten von Verschlüsselungstechniken, die die meisten VPNs verwenden. Diese sind:

ich. Symmetrische Verschlüsselung

Die symmetrische Verschlüsselung ist eine alte Form der Verschlüsselung, die einen Algorithmus zum Transformieren von Daten verwendet. Der „Schlüssel“ ist ein Faktor im Algorithmus, der das gesamte Ergebnis der Verschlüsselung verändert. Sowohl der Sender als auch der Empfänger verwenden denselben Schlüssel, um Daten zu verschlüsseln oder zu entschlüsseln.

Diese Algorithmen gruppieren Daten in einer Reihe von Rastern und verschieben, tauschen und verschlüsseln dann den Inhalt der Raster mithilfe des Schlüssels. Diese Technik wird als Blockchiffre bezeichnet und bildet die Grundlage häufig verwendeter Schlüsselverschlüsselungssysteme wie AES und Blowfish.

- AES:

Das Erweitertes Verschlüsselungssystem oder AES ist eine von der US-Regierung in Auftrag gegebene Blockchiffre, die von den meisten VPN-Diensten weltweit verwendet wird. Es zerlegt Datenströme in ein 128-Bit-Array, was 16 Bytes entspricht.

Der Schlüssel kann entweder 128, 192 oder 256 Bit lang sein, während die Blöcke Gitter von 4x4 Byte sind. Wenn Sie mit Dateneinheiten nicht vertraut sind, sollten Sie es lernen Bits und Bytes unterscheiden .

So erkennen Sie, woher eine E-Mail stammt

Die Länge des Schlüssels bestimmt die Anzahl der Verschlüsselungsrunden bzw. der Transformationsdurchgänge. Beispielsweise führt AES-256 14 Verschlüsselungsrunden durch, was es extrem sicher macht.

- Kugelfisch:

Benutzer, die der Sicherheit von AES misstrauen, verwenden Blowfish. Es verwendet einen Open-Source-Algorithmus, weshalb es auch im Open-Source-OpenVPN-System enthalten ist.

Auf technischer Ebene ist Blowfish jedoch schwächer als AES, da es einen 64-Bit-Block verwendet – halb so groß wie das AES-Grid. Aus diesem Grund bevorzugen die meisten VPN-Dienste AES gegenüber Blowfish.

ii. Verschlüsselung mit öffentlichem Schlüssel

Ein offensichtlicher Fehler des symmetrischen Verschlüsselungssystems besteht darin, dass sowohl der Sender als auch der Empfänger denselben Schlüssel haben müssen. Sie müssen den Schlüssel an den VPN-Server senden, um die Kommunikation zu starten. Wenn Abfangjäger irgendwie an den Schlüssel kommen, können sie alle damit verschlüsselten Daten entschlüsseln. Public Key Encryption bietet eine Lösung für das Sicherheitsrisiko bei der Schlüsselübertragung.

Verschlüsselungssysteme mit öffentlichem Schlüssel verwenden zwei Schlüssel, von denen einer öffentlich gemacht wird. Mit dem öffentlichen Schlüssel verschlüsselte Daten können nur mit dem entsprechenden Entschlüsselungsschlüssel entschlüsselt werden und umgekehrt.

iii. Hashing

Hashing ist die dritte Verschlüsselungsmethode, die von VPNs verwendet wird. Es verwendet einen sicheren Hash-Algorithmus (SHA), um die Integrität der Daten zu wahren und zu bestätigen, dass sie von der ursprünglichen Quelle stammen.

SHA ist Teil der OpenSSL-Bibliothek, die von den meisten VPNs verwendet wird. Bei Hash-Algorithmen wird der Hash-Prozess verwendet, um das Zertifikat abzurufen und zu bestätigen, dass die Zertifikatsdaten von der Zertifizierungsstelle und nicht von einem Abfangdienst gesendet wurden.

2. Split-Tunneling

Split-Tunneling ist eine beliebte VPN-Funktion, mit der Sie auswählen können, welche Apps mit dem VPN gesichert werden sollen und welche Apps normal funktionieren können. Es ist eine nützliche Funktion, die Ihnen hilft, einen Teil Ihres Internetverkehrs privat zu halten und den Rest durch das lokale Netzwerk zu leiten.

Split-Tunneling kann ein nützliches Tool sein, um etwas Bandbreite zu sparen, da es nur einen Teil Ihres Internetverkehrs durch den Tunnel sendet. Wenn Sie also vertrauliche Daten zu übertragen haben, können Sie diese schützen, ohne die unvermeidliche Verzögerung bei anderen Online-Aktivitäten zu erleben, die durch das VPN verursacht wird.

3. Daten- und Bandbreitenbegrenzungen

Daten- und Bandbreitenobergrenzen sind Grenzen, die die Datenmenge bestimmen, die Sie übertragen können, oder die Bandbreite, die Sie gleichzeitig verwenden können. VPN-Dienste verwenden Daten- und Bandbreitenbegrenzungen, um die Menge und Geschwindigkeit des Datenflusses über das Netzwerk zu steuern.

Für VPN-Dienstanbieter ist es wichtig, Limits einzuhalten, um Netzwerküberlastungen und -ausfälle zu vermeiden. Premium-Dienstanbieter mit umfangreichen Infrastrukturen wie ExpressVPN, NordVPN, PIA und Surfshark legen jedoch keine Daten- und Bandbreitenbeschränkungen für die Nutzung fest.

Windows 10 Startmenüsuche funktioniert nicht

4. Keine-Logs-Richtlinie

Die No-Logs- oder Zero-Logs-Richtlinie ist das Versprechen eines VPN, niemals Aufzeichnungen über die Online-Aktivitäten eines Benutzers zu führen. Die No-Logs-Richtlinie ist ein wichtiges Verkaufsargument für VPNs, da sie einer der Hauptgründe ist, warum Menschen überhaupt VPNs verwenden.

Nicht viele VPNs bieten einen vollständigen Zero-Logs-Service und selbst diejenigen mit strengen No-Logs-Ansprüchen neigen dazu, einige Protokolle zu speichern. Wenn Sie sich nicht sicher sind, welches VPN Sie für einen wirklich protokollfreien Dienst wählen sollen, suchen Sie nach solchen, die reine RAM-Server verwenden. Solche Server speichern temporäre Daten, die beim Abschalten der Hardware gelöscht werden.

5. Gleichzeitige Geräteverbindungen

Gleichzeitige Geräteverbindungen beziehen sich auf die Anzahl der Geräte, die sich gleichzeitig mit einem VPN verbinden können. Die meisten VPNs begrenzen gleichzeitige Verbindungen und nur eine Handvoll von ihnen kann unbegrenzte Verbindungen gleichzeitig aufnehmen.

Eine Sache, die Sie bei Verbindungen mit mehreren Geräten beachten sollten, ist, dass Sie das VPN auf so vielen Geräten installieren können, wie Sie möchten, aber Sie können es nicht auf allen Geräten gleichzeitig ausführen.

6. Kill-Schalter

EIN VPN-Kill-Switch ist eine Funktion, die Ihr Gerät vom Internet trennt, wenn Ihre VPN-Verbindung unerwartet unterbrochen wird. Es ist eine wichtige VPN-Funktion, die Sie daran hindert, Daten außerhalb des sicheren VPN-Tunnels zu senden.

7. Auslaufschutz

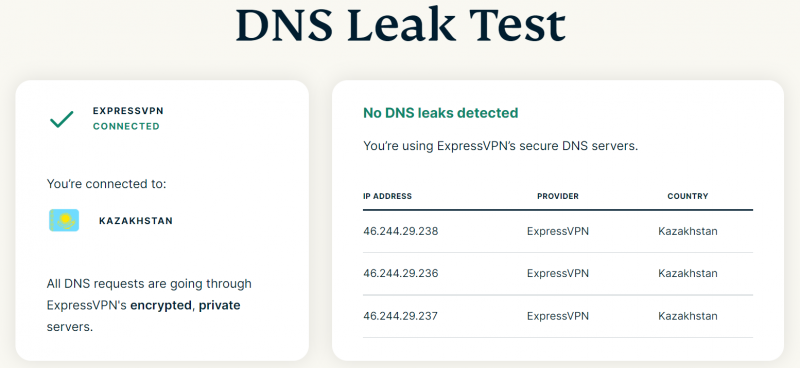

Der Hauptzweck der Verwendung eines VPN besteht darin, Ihre tatsächliche IP-Adresse vor neugierigen Blicken zu verbergen. Aber manchmal wird Ihre ursprüngliche IP-Adresse preisgegeben, wodurch Ihr Standort, Ihr Browserverlauf und Ihre Internetaktivitäten online preisgegeben werden. Ein solcher Vorfall wird als IP-Leck oder VPN-Leck bezeichnet und geht über den Zweck der Verwendung eines VPN hinaus.

Viele Top-VPNs verfügen über einen integrierten IP/DNS-Leckschutz, der standardmäßig aktiviert ist. Sie bieten auch Tools an, um Ihre tatsächliche IP und die Ihnen vom VPN zugewiesene Adresse zu überprüfen. Bei einer aktiven VPN-Verbindung sollten die beiden IP-Adressen nicht übereinstimmen.

8. IP-Shuffle

IP-Shuffling ist eine VPN-Datenschutzfunktion, die Ihre IP-Adresse randomisiert. Ein VPN tut dies, indem es Sie nach einem bestimmten Intervall wieder mit einem anderen VPN-Server verbindet. Bei den meisten VPNs können Benutzer die Mischfrequenz von alle 10 Minuten bis zu einmal pro Stunde oder täglich einstellen.

Holen Sie sich Premium-Anonymität mit einem VPN

Mit zunehmenden Sicherheitsbedrohungen sind VPNs zu unverzichtbaren Werkzeugen geworden, um Schutz zu erreichen. Bei der Auswahl eines VPN sollte Ihre oberste Priorität ein Dienst mit einer strikten No-Logs-Richtlinie und Sicherheitsfunktionen wie einem VPN-Kill-Switch und Leckschutz sein.

Wenn Sie den VPN-Jargon und die Funktionsweise der verschiedenen Funktionen verstehen, können Sie einen VPN-Dienst auswählen, der Ihren Anforderungen entspricht.